Gestion des Utilisateurs / Rôles / Habilitations

Mode d'authentification

Qalita Platform supporte les modes d'authentifications suivants :

- Authentification par mot de passe : Les utilisateurs peuvent s'authentifier avec un mot de passe et un identifiant. Cette authentification peut être paramétrée pour fonctionner avec un annuaire d'entreprise en utilisant le protocole ldap.

Configurer le LDAP

Pour configurer l'authentification LDAP, vous devrez rajouter des variables d'environnement au Backend.

LDAP_SERVER: L'adresse du serveur LDAPldap://openldap:389LDAP_DN: Le DN de base pour la recherche d'utilisateursdc=example,dc=orgLDAP_TLS: Activer le TLSfalseLDAP_SEARCH_USER: L'utilisateur de recherchecn=admin,dc=example,dc=orgLDAP_SEARCH_PASSWORD: Le mot de passe de l'utilisateur de rechercheadminpasswordLDAP_SEARCH_USER_FILTER: Le filtre de recherche pour les utilisateurs(&(objectClass=person)(uid=%s))LDAP_SEARCH_GROUP_FILTER: Le filtre de recherche pour les groupes(&(objectClass=posixGroup)(memberUid=%s))LDAP_ROLE_MAPPING: Le mapping des rôlesadmin:cn=direction,dc=qalita,dc=io;dataengineer:cn=factory,dc=qalita,dc=io;datamanager:cn=conseil,dc=qalita,dc=io

- Authentification par SSO : Les utilisateurs peuvent s'authentifier avec un fournisseur d'identité externe (Google, Azure, Okta, etc...).

Configurer le SSO

Pour configurer l'authentification SAML, vous devrez rajouter des variables d'environnement au Backend.

QALITA_AUTH_MODE: Il faut spécifier le mode d'authentificationsamlQALITA_SAML_AZURE_CLIENT_ID: Le client ID de l'application (voir #5-récupérer-les-détails-de-lapplication)QALITA_SAML_AZURE_CLIENT_SECRET: Le client secret de l'application (voir #5-récupérer-les-détails-de-lapplication)QALITA_SAML_AZURE_TENANT_ID: Le ID de locataire de l'application (voir #5-récupérer-les-détails-de-lapplication)QALITA_SAML_AZURE_REDIRECT_URL: Le redirection URL de l'applicationhttps://api.<qalita-domain>/api/v1/users/saml/callback

Pour créer une application dans Azure Active Directory (Azure AD) et configurer l'authentification SAML pour votre plateforme, voici une démarche étape par étape que vous pouvez suivre. Cette démarche s'intègre dans le processus de configuration du Single Sign-On (SSO) pour votre application, en utilisant Azure AD comme fournisseur d'identité.

1. Accéder au portail Azure

- Connectez-vous au Portail Azure avec votre compte administrateur.

2. Naviguer vers Azure Active Directory

- Dans le menu latéral du portail Azure, sélectionnez "Azure Active Directory" pour accéder à votre annuaire Azure AD.

3. Enregistrer une nouvelle application

- Allez dans la section "Inscriptions des applications" ou "App registrations".

- Cliquez sur "Nouvelle inscription" pour commencer le processus de création d'une nouvelle application.

- Donnez un nom à votre application, sélectionnez le type de comptes pris en charge, et spécifiez l'URL de redirection (le callback URL utilisé par votre application après l'authentification SAML). Cette URL doit correspondre au

QALITA_SAML_AZURE_REDIRECT_URLque vous configurerez plus tard dans vos variables d'environnement.

4. Vérifier les API autorisées

- Une fois l'application créée, accédez à celle-ci dans le portail Azure.

- Dans le menu de l'application, recherchez la section "API autorisées".

- Cliquez sur "Ajouter une autorisation" > "Microsoft Graph" > "Autorisations déléguées" > cherchez

User.Readet [Ajouter l'autorisation]

5. Créer un Secret d'application

- Allez dans la section "Certificats & secrets" de votre application.

- Cliquez sur "Nouveau secret client" pour créer un nouveau secret d'application. Vous aurez besoin de ce secret pour configurer l'authentification SAML dans votre plateforme.

- Utilisez la valeur pour configurer la variable d'environnement

QALITA_SAML_AZURE_CLIENT_SECRET.

6. Récupérer les détails de l'application

- Après avoir configuré SAML, vous aurez besoin de récupérer plusieurs informations pour les utiliser dans vos variables d'environnement :

- Client ID (

QALITA_SAML_AZURE_CLIENT_ID): Trouvable dans la section "Vue d'ensemble" de l'application. - Client Secret (

QALITA_SAML_AZURE_CLIENT_SECRET): Vous devrez créer un secret pour l'application dans la section "Certificats & secrets". - Tenant ID (

QALITA_SAML_AZURE_TENANT_ID): Visible dans la section "Vue d'ensemble" de votre Azure Active Directory.

- Client ID (

7. Configurer les variables d'environnement

- Sur votre serveur ou votre environnement de développement, configurez les variables d'environnement que vous avez récupérées à l'étape précédente.

8. Tester l'authentification SAML

- Testez l'authentification SAML pour vous assurer que tout est correctement configuré et que les utilisateurs peuvent se connecter à votre application via Azure AD.

En suivant ces étapes, vous aurez créé une application dans Azure AD, configuré l'authentification SAML, et préparé votre plateforme pour utiliser Azure AD comme fournisseur d'identité pour l'authentification SSO.

- Authentification par token : Les utilisateurs peuvent s'authentifier avec un token d'API. (pour le backend)

Par défaut n'importe quel utilisateur se voit attribué le rôle public à sa première connexion, à moins de spécifier un mapping de rôle dans la configuration LDAP.

Créer un utilisateur

Pour créer un utilisateur, il faut se rendre dans la section Utilisateurs & Rôles du menu Paramètres.

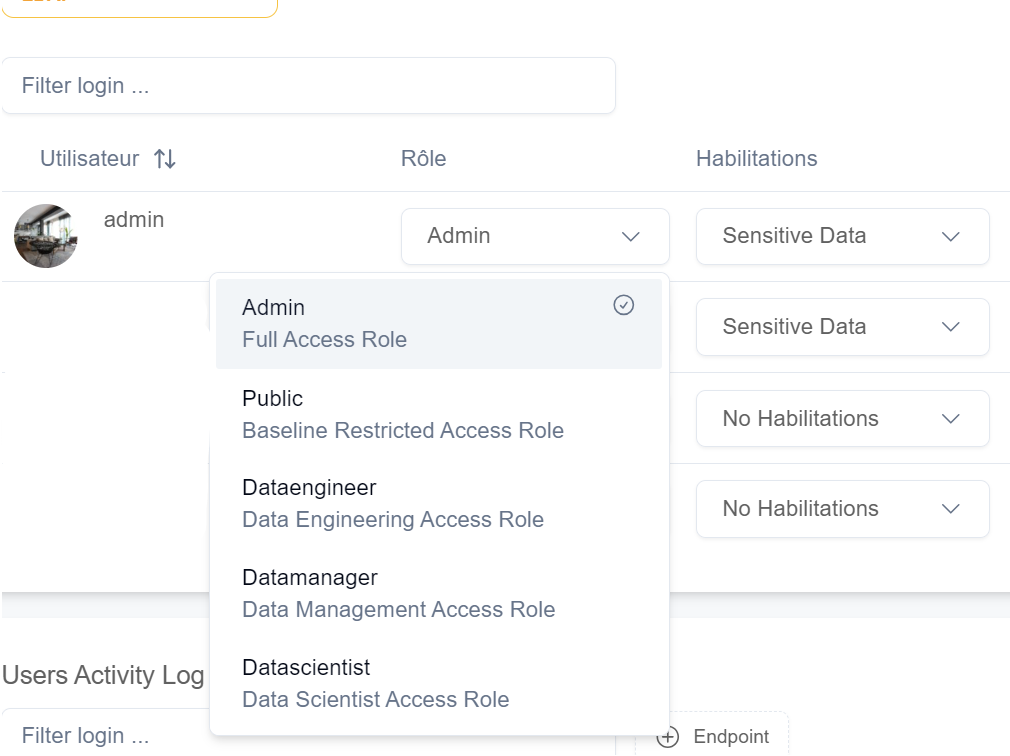

Les différents rôles

Il existe différents rôles dans Qalita Platform qui permettent de discriminer les actions possibles et les droits d'accès.

| Rôle | Description | Autorisations |

|---|---|---|

| Admin | Le rôle administrateur donne accès à toutes les fonctionnalités de la plateforme. | Toutes |

| Dataengineer | Le rôle data ingénieur a accès à la plupart des fonctionnalités de la plateforme, sauf les paramètres et la data science. | Agents - Packs- Sources - Projets - Rapports - Tickets - Plan de curation - Catalogue |

| Datamanager | Le rôle data manager a accès aux fonctionnalités de projets, rapport, tickets, plan de curation. | Sources - Projets - Rapports - Tickets - Plan de curation - Catalogue |

| Datascientist | Le rôle data scientist a accès aux fonctionnalités de catalogue, de rapport, et de data science. | Rapports uniquement avec token - Catalogue - Données synthétiques - Evaluation de modèles |

| Public | Le rôle public a un accès minimum aux fonctionnalités de la plateforme. | Profil - Notifications - Rapports uniquement avec token |

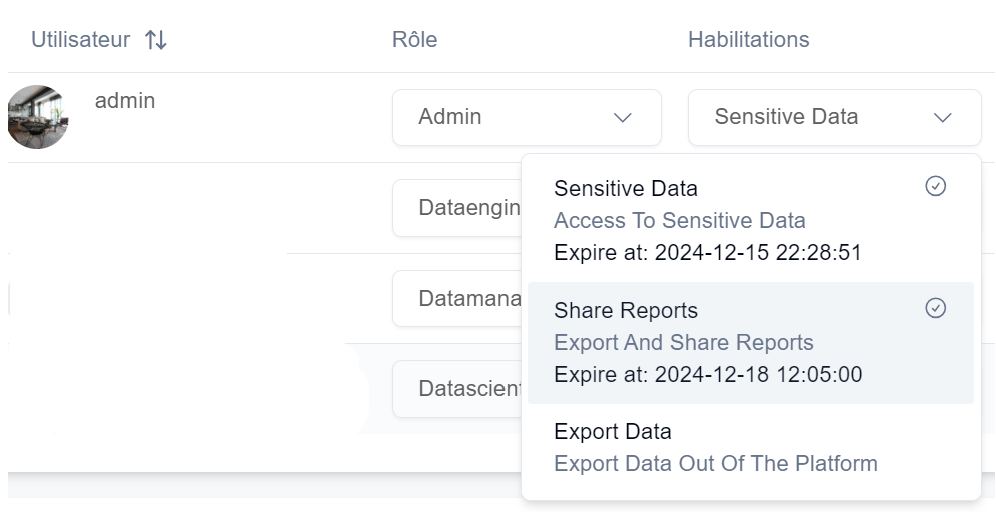

Les différentes habilitations

Il existe différentes habilitations dans Qalita Platform qui permettent d'accorder des droits sur des actions spécifiques,

Toutes les habilitations ont une durée de vie (de 1 an par défaut).

| Habilitation | Description | Autorisations |

|---|---|---|

| Sensitive Data | L'habilitation Sensitive Data permet d'accéder aux données sensibles. | Données sensibles |

| Share report | L'habilitation Share report permet de partager des rapports. | Partage de rapports |